Также для представителей белорусских спецслужб была организована демонстрация программного обеспечения (ПО) Hacking Team на выставке изделий и техники для силовых ведомств в Катаре в 2014 году.

Но в отличие от большинства клиентов Hacking Team, которые рассчитывали получить готовое, простое в использовании решение для удаленного контроля, у белорусских чекистов были совершенно особые требования. Вместо того чтобы тайно загружать «шпионские» программы через интернет, они хотели физически устанавливать такое ПО и затем извлекать перехваченные данные при помощи карт памяти USB. Расчет, очевидно, был на то, чтобы не оставлять следов «недружественной активности», которые можно выявить через интернет.

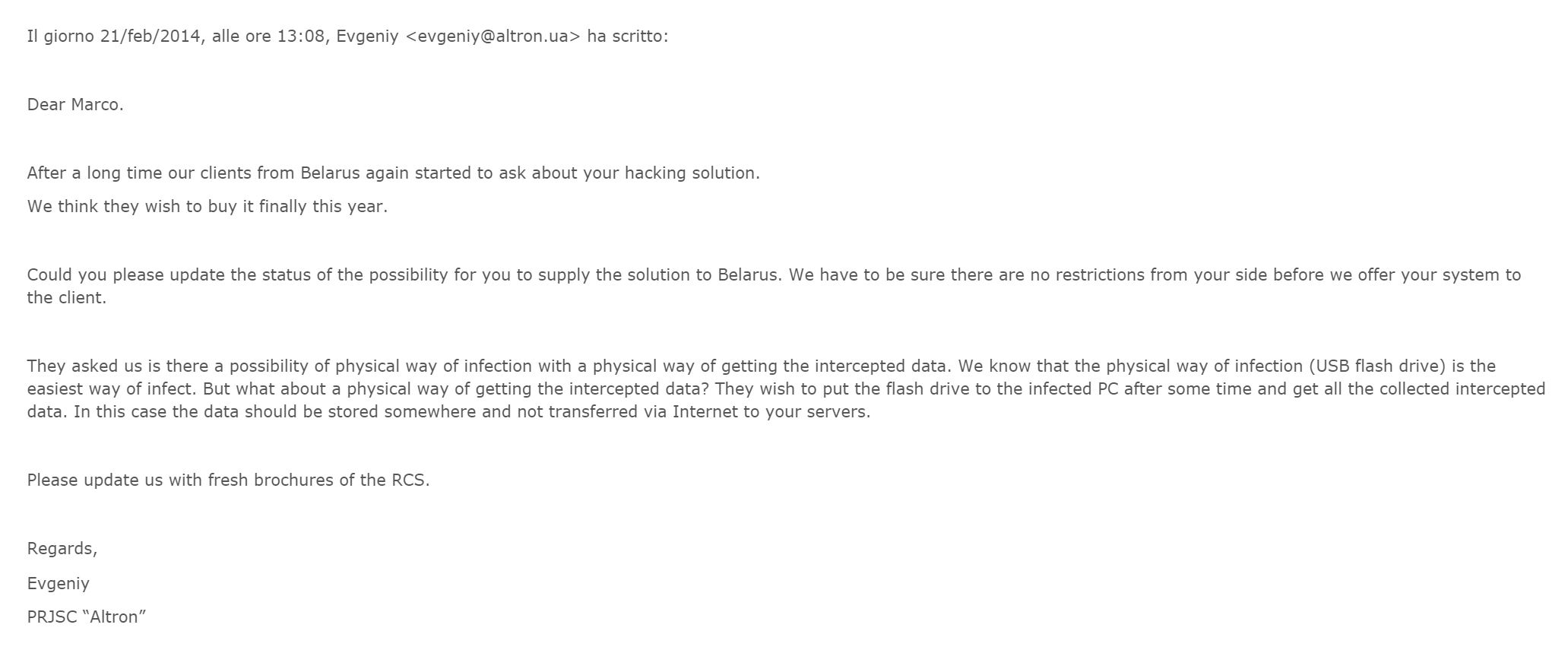

Подобного рода запрос содержался в электронном письме сотрудника «Альтрона» по имени Евгений в адрес менеджера Hacking Team Марко Беттини. «Альтрон» производит и продает аппаратуру для записи телефонных разговоров в аналоговом и цифровом формате, а также в формате IP-телефонии. Помимо этого фирма предлагает системы слежения на основе GPS, способные определять местоположение движущихся транспортных средств.

На сайте «Альтрона» нет упоминаний о сделках с клиентами из Беларуси — страны, которую в мире критикуют и подвергают санкциям за нарушения на выборах и несоблюдение прав человека.

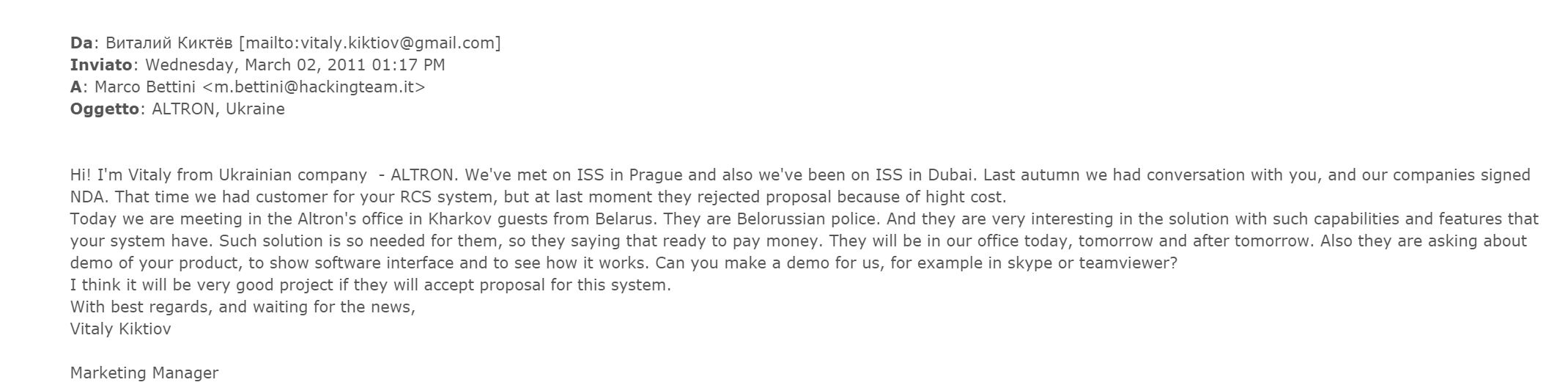

Тем не менее, в 2011 году в электронном письме менеджер по продажам «Альтрона» Виталий Киктёв сообщает Марко Беттини: «Сегодня в офисе «Альтрона» (в Харькове) мы встречаем гостей из Беларуси. Это представители белорусского МВД. У них очень большой интерес к решению с таким функционалом, который есть у вашей системы. Такое решение им необходимо, поэтому, по их словам, они готовы платить. Они будут у нас в офисе сегодня, завтра и послезавтра». Фирма Hacking Team ответила на запрос и отправила демонстрационное видео продукции, однако подтверждений того, что сделка в итоге состоялась, нет.

Ознакомьтесь со всей перепиской Виталия Киктёва с Hacking Team на сайте WikiLeaks.

В 2012 году сотрудник «Альтрона» по имени Евгений связался по email с Hacking Team, чтобы узнать, готова ли эта компания продать ПО неназванному клиенту в Беларуси, несмотря на «некоторое санкции и ограничения со стороны ЕС», о которых слышали в «Альтроне». Это вопрос Hacking Team так и оставила без ответа — известно, что она лишь обещала «прояснить» этот момент со своими юристами.

Впрочем, в феврале 2014 года Евгений снова вышел на связь с Hacking Team. Он хотел узнать, как теперь обстоит дело с правовыми вопросами, пояснив, что после большого перерыва их клиенты из Беларуси вновь стали интересоваться решениями для удаленного контроля производства Hacking Team. По словам Евгения, в «Альтроне» полагали, что белорусы хотят приобрести продукцию до конца года.

Затем он сообщает о запросе белорусских правоохранителей о возможности использовать флеш-карты USB вместо интернет-соединения: «Они хотят через некоторое время вставить флешку в инфицированное устройство и скачать всю перехваченную информацию. В этом случае данные должны где-то храниться и не передаваться через интернет на ваши серверы».

В Hacking Team ответили на это, что «физическое» заражение и последующее извлечение данных возможно. При этом там заявили, что любые данные, собранные через интернет, идут напрямую на серверы клиентов, а не компании, и поэтому Hacking Team «никогда не получает никаких сведений».

Hacking Team настойчиво попросила Евгения предоставить более подробную информацию о клиенте, но получила лишь общий ответ, что это «одно из правоохранительных ведомств» Беларуси. Когда вопросы о клиенте со стороны Hacking Team продолжились, Евгений предложил, что попробует спросить у самого клиента, можно ли раскрывать название его структуры на этом этапе. Вскоре после этого электронная переписка прерывается.

Содержание переписки — это редкая возможность узнать, какие методы слежки предпочитают в белорусской милиции.

Ознакомьтесь со всей перепиской Евгения с Hacking Team на сайте WikiLeaks.

Организация правозащитной направленности Citizenlab, исследующая информационно-технологическую сферу, сообщила в отчете в 2014 году, что ПО Hacking Team могло использоваться режимами в Азербайджане, Узбекистане и Саудовской Аравии, если судить по IP-адресам конечных устройств или по нахождению серверов, предположительно задействованных в передаче данных, которая была инициирована «шпионской» программой Hacking Team.

Согласно документу, опубликованному ресурсом The Intercept, продукция этой компании была показана белорусским силовикам на выставке 2014 года в Катаре, где демонстрируется техника для правоохранительных ведомств. В документе в качестве клиента упоминается «г-н Алексей Цымбалай из белорусских спецслужб», который «проявлял большую заинтересованность и задавал много вопросов». Здесь же указан и электронный адрес с расширением @oac.gov.by.

За латинской аббревиатурой OAC скрывается название Центра оперативного анализа (Operations and Analysis Center). Это малоизвестное белорусское ведомство обеспечивает безопасность в сфере цифровых технологий в республике и не связано напрямую с главной местной спецслужбой — Комитетом государственной безопасности. В 2013 году организация «Репортеры без границ» назвала эту структуру «врагом интернета» и элементом «репрессивного аппарата» белорусского режима. По словам правозащитников, Центр оперативного анализа «подчиняется напрямую президенту Александру Лукашенко и координирует все мероприятия по тайному наблюдению за пользователями интернета».